SEGURIDAD INFORMÁTICA EN LA ERA POST-CUÁNTICA: LA RELEVANCIA DE LA QKD

En un mundo donde la computación cuántica amenaza con quebrar los sistemas criptográficos tradicionales, la Distribución de Clave Cuántica (QKD) emerge como una solución revolucionaria en ciberseguridad.

SISTEMA NACIONAL DE SEGURIDAD INFORMÁTICA: FORTALECIMIENTO DESDE LA FORMACIÓN

Seguridad Informática, por lo que la República Bolivariana de Venezuela ha establecido en la Ley de Infogobierno (2013) específicamente en el artículo 54 que la Superintendencia de Servicios de Certificación Electrónica (SUSCERTE).

EL PAPEL DEL PERITO INFORMÁTICO EN VENEZUELA

En el contexto judicial venezolano, el perito informático se ha convertido en una figura clave para la investigación de delitos digitales, fraudes y conflictos corporativos, gracias a su capacidad de recuperar, analizar y preservar evidencia digital incluso cuando ha sido eliminada o encriptada.

SEXTING Y NEURODIVERSIDAD: NAVEGANDO LA SEXUALIDAD DIGITAL DE FORMA SEGURA

El sexting, práctica cada vez más común entre adolescentes, plantea riesgos significativos cuando se intersecta con la neurodiversidad, ya que muchas personas neurodivergentes pueden tener dificultades para comprender los límites, interpretar señales sociales o dar un consentimiento plenamente informado.

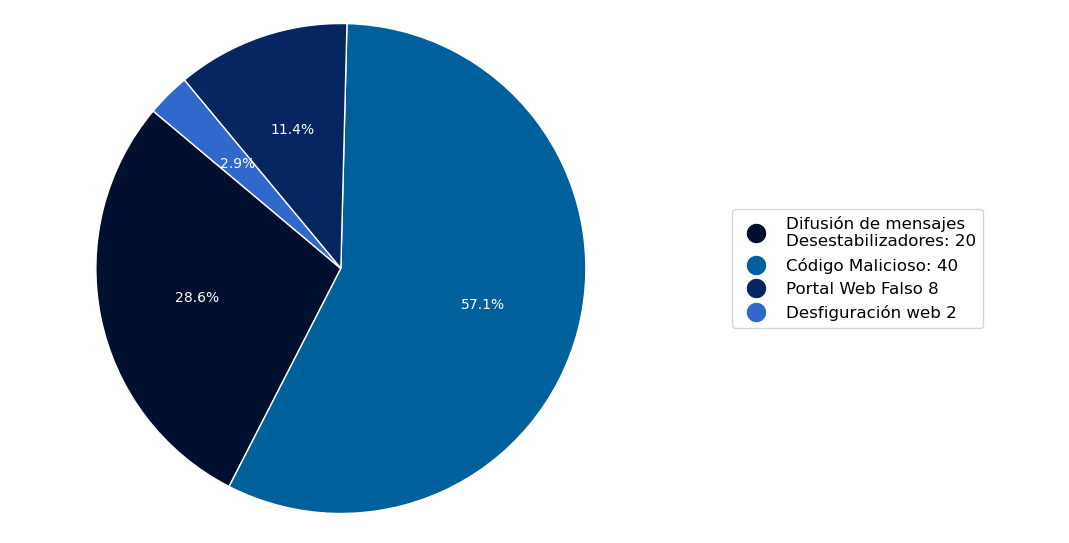

CLAVE PARA LA SEGURIDAD DIGITAL EN VENEZUELA: LA URGENCIA DE UN ENFOQUE FORENSE EN LA CIBERSEGURIDAD

Ante el crecimiento acelerado de ciberdelitos como ransomware, phishing y fraudes bancarios en Venezuela, se vuelve imperativo adoptar un enfoque forense en la ciberseguridad institucional.

LA CRIPTOGRAFÍA DE LA SEGURIDAD INFORMÁTICA

La criptografía es el pilar que sostiene la protección digital en un mundo cada vez más interconectado. Mediante algoritmos como AES y RSA, transforma datos legibles en códigos cifrados que solo pueden ser interpretados por usuarios autorizados, garantizando la confidencialidad, autenticidad e integridad de la información.

INTELIGENCIA ARTIFICIAL EN LA INFORMÁTICA FORENSE: INNOVACIÓN PARA VENEZUELA

La Inteligencia Artificial está revolucionando la informática forense en Venezuela, ofreciendo soluciones innovadoras para enfrentar los crecientes ciberdelitos en un entorno de limitados recursos tecnológicos.

POLÍTICAS DE RETENCIÓN Y ELIMINACIÓN DE DATOS: ¿CÓMO IMPLEMENTARLAS?

Las políticas de retención y eliminación de datos son cruciales para el cumplimiento normativo, la optimización del almacenamiento y la protección de la privacidad.

BACKUPS A PRUEBA DE FALLOS: ASEGURA LA RECUPERACIÓN DE TUS DATOS

Para garantizar la recuperación de datos y la continuidad del negocio, las copias de seguridad son más que una opción: son una necesidad.

FIREWALLS: ¿SON SUFICIENTES?

Si bien los firewalls son una herramienta fundamental y la primera línea de defensa para monitorear y controlar el tráfico de red, no son la única solución en un panorama de ciberamenazas en constante evolución.

COPIAS DE SEGURIDAD: ¿CÓMO GARANTIZAR LA RECUPERACIÓN DE DATOS?

El monitoreo de tráfico en tiempo real es una práctica esencial para garantizar la seguridad, el rendimiento y la disponibilidad de los sistemas digitales.

SERVICIOS Y PUERTOS NO UTILIZADOS: SERVICIOS Y PUERTOS NO UTILIZADOS: ¿POR QUÉ DESHABILITARLOS ES CRUCIAL?

Deshabilitar servicios y puertos no utilizados es una práctica crítica en la seguridad informática, ya que estos elementos inactivos pueden convertirse en puntos vulnerables que faciliten el acceso no autorizado a sistemas y redes.